https://tryhackme.com/room/adventofcyber4

Task 11 [Day 6] Email Analysis It’s beginning to look a lot like phishing

Frage 1:

What is the email address of the sender?

Wir machen einen Rechtsklick auf den Desktop und wählen „Open Terminal“, dann geben wir unseren Befehl ein:

ubuntu@ip-10-10-136-88:~/Desktop$ emlAnalyzer -i Urgent:.eml --header --html -u --text --extract-all

==============

|| Header ||

==============

X-Pm-Content-Encryption.....end-to-end

X-Pm-Origin.................internal

Subject.....................Urgent: Blue section is down. Switch to the load share plan!

From........................Chief Elf <chief.elf@santaclaus.thm>

Date........................Tue, 6 Dec 2022 00:00:01 +0000

Mime-Version................1.0

Content-Type................multipart/mixed;boundary=---------------------03edd9c682a0c8f60d54b9e4bb86659f

To..........................elves.all@santaclaus.thm <elves.all@santaclaus.thm>

X-Attached..................Division_of_labour-Load_share_plan.doc

Message-Id..................<QW9DMjAyMl9FbWFpbF9BbmFseXNpcw==>

X-Pm-Spamscore..............3

Received....................from mail.santaclaus.thm by mail.santaclaus.thm; Tue, 6 Dec 2022 00:00:01 +0000

X-Original-To...............elves.all@santaclaus.thm

Return-Path.................<murphy.evident@bandityeti.thm>

Delivered-To................elves.all@santaclaus.thm

=========================

|| URLs in HTML part ||

=========================

[+] No URLs found in the html

=================

|| Plaintext ||

=================

[+] Email contains no plaintext

============

|| HTML ||

============

<span>Dear Elves,</span><div><br></div><div><span>Due to technical problems in the blue section of our toy factory, we are having difficulties preparing some toys. </span></div><div><br></div><div><span>There

are a few days left to Christmas, so we need to use time efficiently to

prepare every wishlist we receive. Due to that, the blue section's

workload is shared with the rest to avoid any toy production delay.</span></div><div><br></div><div><span>The detailed division of labour is included in the attached document.</span></div><div><br></div><div><span>Good luck to you all.</span></div><div><br></div><div><b><span>Chief Elf</span></b></div><div><br></div>

=============================

|| Attachment Extracting ||

=============================

[+] Attachment [1] "Division_of_labour-Load_share_plan.doc" extracted to eml_attachments/Division_of_labour-Load_share_plan.doc

Antwort 1:

chief.elf@santaclaus.thm

Frage 2:

What is the return address?

Diese Antwort erhalten wir aus Frage 1.

Antwort 2:

murphy.evident@bandityeti.thm

Frage 3:

On whose behalf was the email sent?

Die Antwort finden wir ebenfalls in Frage 1 und zwar im Text der Email, genauer der Signatur.

Antwort 3:

Chief Elf

Frage 4:

What is the X-spam score?

Ebenfalls Frage 1, unter X-PM-Spamscore.

Antwort 4:

3

Frage 5:

What is hidden in the value of the Message-ID field?

Im Message-ID Feld finden wir QW9DMjAyMl9FbWFpbF9BbmFseXNpcw==

Message-IDs sind immer in Base64 codiert, lassen wir es also decodieren.

Antwort 5:

AoC2022_Email_Analysis

Frage 6:

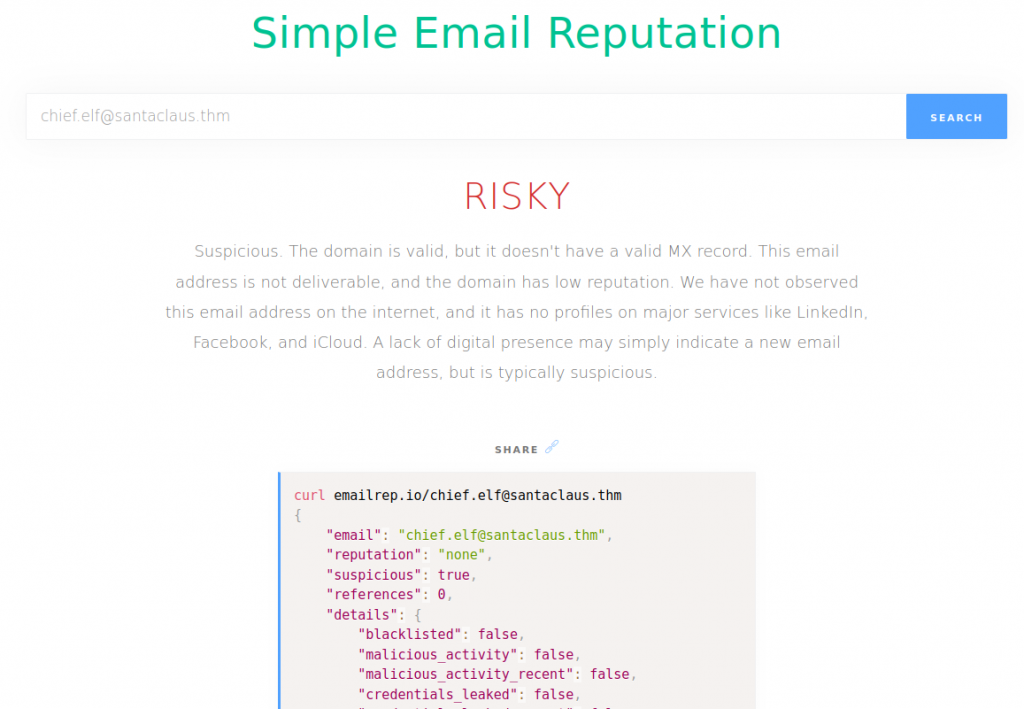

Visit the email reputation check website provided in the task.

What is the reputation result of the sender’s email address?

Wir gehen auf die Website und geben die Absenderadresse (chief.elf@santaclaus.thm)in die Suchleiste ein:

Antwort 6:

RISKY

Frage 7:

Check the attachments.

What is the filename of the attachment?

In Frage 1 haben wir mit unserem Befehl auch alle Anhänge der E-Mail entpackt. dazu wurde auf dem Desktop ein separater Ordner erstellt (eml_attachments), diesen öffnen wir nun und prüfen die Datei.

Antwort 7:

Division_of_labour-Load_share_plan.doc

Frage 8:

What is the hash value of the attachment?

In dem Ordner aus Frage 7 machen wir einen Rechtsklick und wählen „Open Terminal“, dann geben wir folgenden Befehl ein, um den Hashwert zu erhalten:

ubuntu@ip-10-10-136-88:~/Desktop/eml_attachments$ sha256sum Division_of_labour-Load_share_plan.doc

0827bb9a2e7c0628b82256759f0f888ca1abd6a2d903acdb8e44aca6a1a03467 Division_of_labour-Load_share_plan.docAntwort 8:

0827bb9a2e7c0628b82256759f0f888ca1abd6a2d903acdb8e44aca6a1a03467

Frage 9:

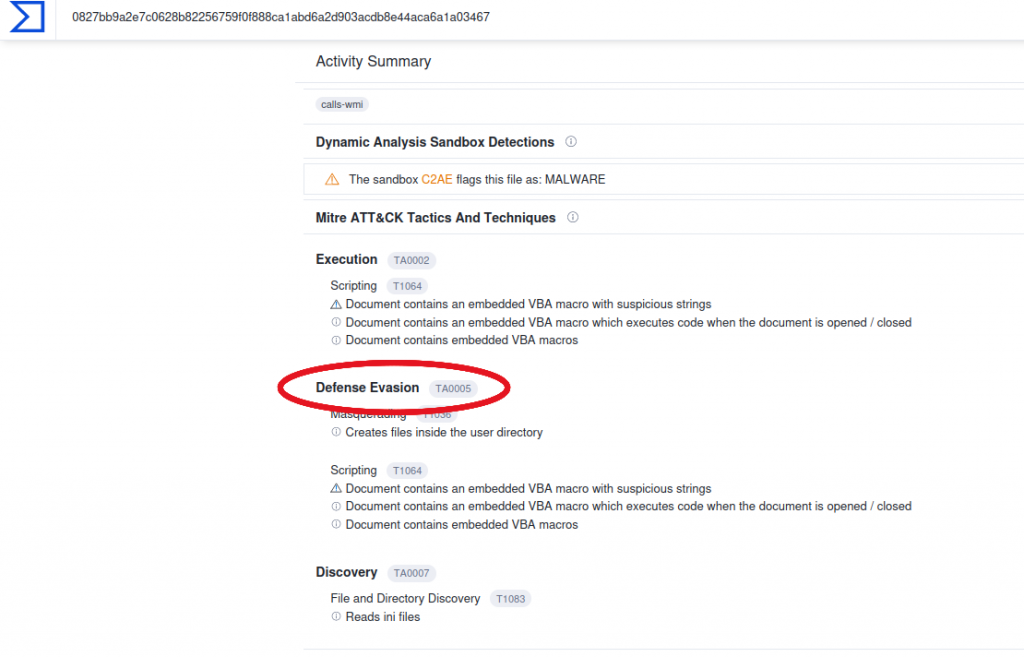

Visit the Virus Total website and use the hash value to search.

Navigate to the behaviour section.

What is the second tactic marked in the Mitre ATT&CK section?

Auf Virustotal klicken wir auf „Search“ und geben unseren Hash aus Frage 8 in die Suchleiste ein:

In der Ausgabe klicken wir auf „BEHAVIOUR“ und scrollen zu der entsprechenden Stelle:

Antwort 9:

Defense Evasion

Frage 10:

Visit the InQuest website and use the hash value to search.

What is the subcategory of the file?

Die gute Anleitung im Task führt uns zu dieser Seite.

Antwort 10:

macro_hunter