https://tryhackme.com/room/netsecchallenge

Task 1 Introduction

Keine Fragen in diesem Task.

Task 2 Challenge Questions

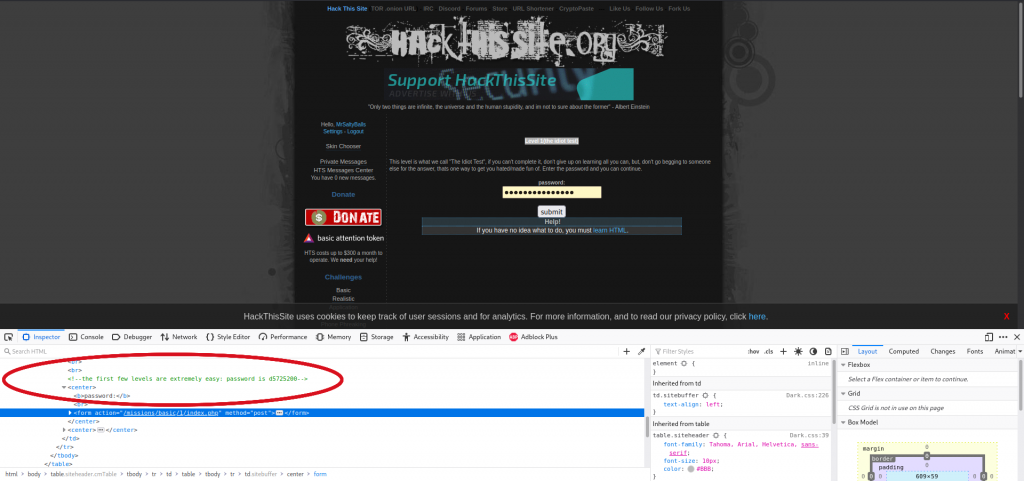

Frage 1:

What is the highest port number being open less than 10,000?

Hier müssen wir den Port Filter von 1 bis 10.000 setzen, da nmap ansonsten nur die bekanntesten 1.000 Ports scannt:

└─$ nmap 10.10.186.199 -p 1-10000

Starting Nmap 7.93 ( https://nmap.org ) at 2022-10-13 19:15 CEST

Nmap scan report for 10.10.186.199

Host is up (0.058s latency).

Not shown: 9995 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

139/tcp open netbios-ssn

445/tcp open microsoft-ds

8080/tcp open http-proxy

Nmap done: 1 IP address (1 host up) scanned in 7.38 seconds

Antwort 1:

8080

Weiterlesen