https://tryhackme.com/room/pyramidofpainax

Task 1 Introduction

Keine Fragen.

Task 2 Hash Values (Trivial)

Analyse the report associated with the hash „b8ef959a9176aef07fdca8705254a163b50b49a17217a4ff0107487f59d4a35d“ here. What is the filename of the sample?

Wir öffnen die verlinkte Datei und finden den Dateinamen unter der Hash.

Antwort: Sales_Receipt 5606.xls

Task 3 IP Address (Easy)

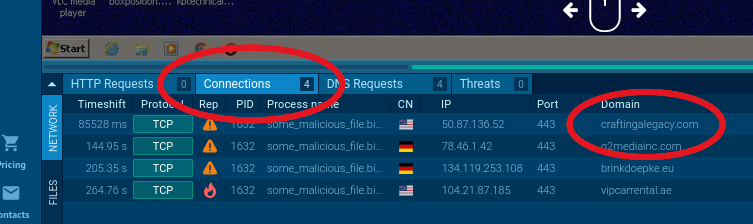

What IP address does the malicious process (PID 1632) attempt to communicate with?

Wir öffnen die bereitgestellte PDF und scrollen auf Seite 5. Unter DNS Requests sehen wir den ersten Eintrag, dieser ist die erste Verbindung.

Antwort: 50.87.136.52

What is the domain name this malicious process ((PID 1632) attempts to communicate with?

Siehe Frage 1.

Antwort: craftingalegacy.com

Task 4 Domain Names (Simple)

Go to this report on app.any.run and provide the first malicious URL request you are seeing, you will be using this report to answer the remaining questions of this task.

Wir öffnen den Link und klicken unten auf den Reiter „Connections“. Dort sehen wir die erste Verbindung.

Antwort: craftingalegacy.com

What term refers to an address used to access websites?

Das haben wir während der Erklärung gelernt.

Antwort: Domain Name

What type of attack uses Unicode characters in the domain name to imitate the a known domain?

Das haben wir während der Erklärung gelernt.

Antwort: Punycode Attack

Provide the redirected website for the shortened URL using a preview: https://tinyurl.com/bw7t8p4u

Dazu müssen wir ein + am Ende der Shortened-URL hinzufügen. So kommen wir zur Vorschauseite der versteckten URL.

https://tinyurl.com/bw7t8p4u+Antwort: https://tryhackme.com/

Task 5 Host Artifacts (Annoying)

A process named regidle.exe makes a POST request to an IP address on port 8080. What is the IP address?

Im Report auf Seite 39, unter HTTP requests, der zweite Eintrag, enthält unsere gesuchte Verbindung auf Port 8080

Antwort: 96.126.101.6

The actor drops a malicious executable (EXE). What is the name of this executable?

Auf der selben Seite, unter Dropped Files, in der letzten Zeile, ist die gesuchte .exe.

Antwort: G_jugk.exe

Look at this report by Virustotal. How many vendors determine this host to be malicious?

Wir öffnen den Report und finden direkt die Antwort.

Antwort: 9

Task 6 Network Artifacts (Annoying)

What browser uses the User-Agent string shown in the screenshot above?

Lassen wir uns nicht von „Mozilla“ auf die falsche Fährte bringen! Wir googlen nach einem der angegebene Strings und erhalten eine wunderbare Übersicht.

Antwort: Internet Explorer

How many POST requests are in the screenshot from the pcap file?

Dazu zählen wir die Zeilen (POST Requests) in dem grün hinterlegten Screenshot.

Antwort: 6

Task 7 Tools (Challenging)

Provide the method used to determine similarity between the files

Die Antwort finden wir in dem Task.

Antwort: Fuzzy Hashing

Provide the alternative name for fuzzy hashes without the abbreviation

Die Antwort finden wir auf der ssdeep-Website.

Antwort: context triggered piecewise hashes

Task 8 TTPs (Tough)

Navigate to ATT&CK Matrix webpage. How many techniques fall under the Exfiltration category?

Wir gehen auf dir MITRE Website und scrollen etwas herunter. In der Matrix, der zweite eintrag von rechts, ist gesuchte Eintrag „Exfiltration“.

Antwort: 9

Chimera is a China-based hacking group that has been active since 2018. What is the name of the commercial, remote access tool they use for C2 beacons and data exfiltration?

Auf der MITRE Website klicken wir auf den Reiter „Groups“ und wählen „Chimera“ aus der Sidebar. In der vierten Zeile der Tabelle finden wir die Antwort.

Antwort: Cobalt Strike

Task 9 Practical: The Pyramid of Pain

Keine Fragen in diesem Task.

Task 10 Conclusion

Keine Fragen in diesem Task.