https://tryhackme.com/room/passiverecon

Task 1 Introduction

Keine Fragen in diesem Task.

Task 2 Passive Versus Active Recon

Frage 1:

You visit the Facebook page of the target company, hoping to get some of their employee names. What kind of reconnaissance activity is this? (A for active, P for passive)

Antwort 1:

p

Frage 2:

You ping the IP address of the company webserver to check if ICMP traffic is blocked. What kind of reconnaissance activity is this? (A for active, P for passive)

Antwort 2:

a

Frage 3:

You happen to meet the IT administrator of the target company at a party. You try to use social engineering to get more information about their systems and network infrastructure. What kind of reconnaissance activity is this? (A for active, P for passive)

Antwort 3:

a

Task 3 Whois

Frage 1:

When was TryHackMe.com registered?

Wir öffnen eine Konsole und geben „whois tryhackme.com“ ein. Hier erhalten wir alle Ergebnisse:

whois tryhackme.com

Domain Name: TRYHACKME.COM

Registry Domain ID: 2282723194_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.namecheap.com

Registrar URL: http://www.namecheap.com

Updated Date: 2021-05-01T19:43:23Z

Creation Date: 2018-07-05T19:46:15Z

Registry Expiry Date: 2027-07-05T19:46:15Z

Registrar: NameCheap, Inc.

Registrar IANA ID: 1068

Registrar Abuse Contact Email: abuse@namecheap.com

Registrar Abuse Contact Phone: +1.6613102107

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Name Server: KIP.NS.CLOUDFLARE.COM

Name Server: UMA.NS.CLOUDFLARE.COM

DNSSEC: unsignedAntwort 1:

20180705

Frage 2:

What is the registrar of TryHackMe.com?

Antwort 2:

namecheap.com

Frage 3:

Which company is TryHackMe.com using for name servers?

Antwort 3:

cloudflare.com

Task 4 nslookup and dig

Frage 1:

Check the TXT records of thmlabs.com. What is the flag there?

Hier nutzen wir folgenden Befehl:

nslookup -type=txt thmlabs.com

Server: 192.168.1.1

Address: 192.168.1.1#53

Non-authoritative answer:

thmlabs.com text = "THM{a5b83929888ed36acb0272971e438d78}"

Authoritative answers can be found from:

Antwort 1:

THM{a5b83929888ed36acb0272971e438d78}

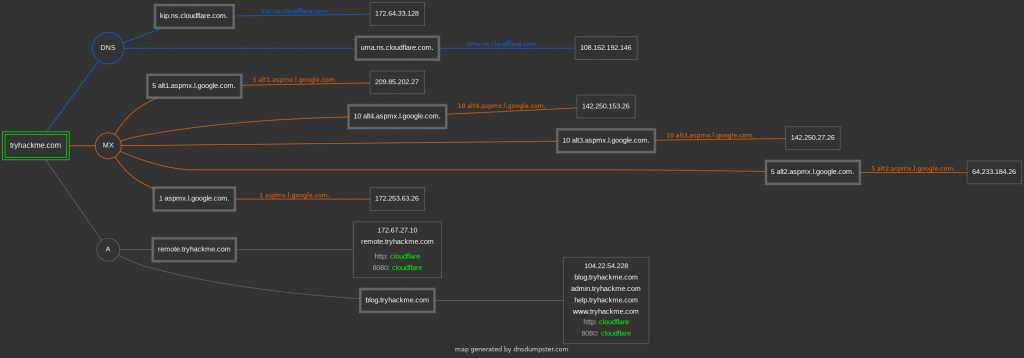

Task 5 DNSDumpster

Frage 1:

Lookup tryhackme.com on DNSDumpster. What is one interesting subdomain that you would discover in addition to www and blog?

Wir öffnen DNSDumpster und geben „tryhackme.com“ in das Suchfeld ein.

Hier finden wir die neuen Subdomains help, remote und admin. Remote ist die gesuchte Subdomain.

Antwort 1:

remote

Task 6 Shodan.io

Für diesen Task müssen wir uns zuerst einen Account auf Shodan anlegen.

Frage 1:

According to Shodan.io, what is the 2nd country in the world in terms of the number of publicly accessible Apache servers?

In der Suche geben wir nun „Apache“ ein. Auf der linken Seite sehen wir eine Weltkarte mit den Ergebnissen:

Antwort 1:

Germany

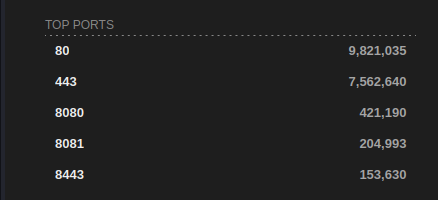

Frage 2:

Based on Shodan.io, what is the 3rd most common port used for Apache?

Aus der selben Suche (aus Frage 1) erhalten wir auch dieses Ergebnis. Unterhalb der Landkarte finden wir die Ports:

Antwort 2:

8080

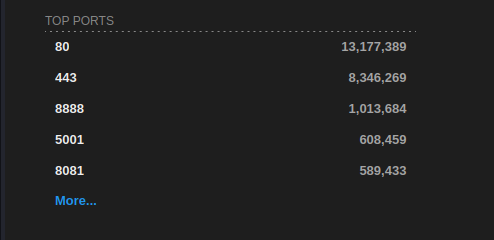

Frage 3:

Based on Shodan.io, what is the 3rd most common port used for nginx?

In die Suche geben wir nun „nginx“ ein und suchen wieder die Ports:

Antwort 3:

8888

Task 7 Summary

Keine Fragen in diesem Task.