Wir hatten ja schon mit Cross-site Scripting zu tun, jetzt wird alles (hoffentlich) vertieft! Bei XSS handelt es sich um einen Injektions-Angriff auf Websiten, wobei schädlicher JavaScript Code verwendet wird.

Task 1 Room Brief

Frage 1:

What does XSS stand for?

Antwort 1:

Cross-site Scripting

Task 2 XSS Payloads

Frage 1:

Which document property could contain the user’s session token?

Antwort 1:

document.cookie

Frage 2:

Which JavaScript method is often used as a Proof Of Concept?

Hier wurde uns das Pop-Up als Proof Of Concept vorgestellt. Kein schädlicher Code und nur ein Hinweis. <script>alert('XSS');</script>

„alert“ ist die gesuchte Methode.

Antwort 2:

alert

Task 3 Reflected XSS

Frage 1:

Where in an URL is a good place to test for reflected XSS?

Antwort 1:

Parameters

Task 4 Stored XSS

Frage1:

How are stored XSS payloads usually stored on a website?

Antwort 1:

Database

Task 5 DOM Based XSS

Frage 1:

What unsafe JavaScript method is good to look for in source code?

Antwort 1:

eval()

Task 6 Blind XSS

Frage 1:

What tool can you use to test for Blind XSS?

Auch wenn die Frage aus dem Text hervorgeht, hier noch mal der Link zu dem Tool: https://xsshunter.com/

Antwort 1:

xsshunter

Frage 2:

What type of XSS is very similar to Blind XSS?

Antwort 2:

stored XSS

Task 7 Perfecting your payload

Frage 1:

What is the flag you received from level six?

Hier müssen wir nur der Anleitung folgen.

Antwort 1:

THM{XSS_MASTER}

Task 8 Practical Example (Blind XSS)

Frage 1:

What is the value of the staff-session cookie?

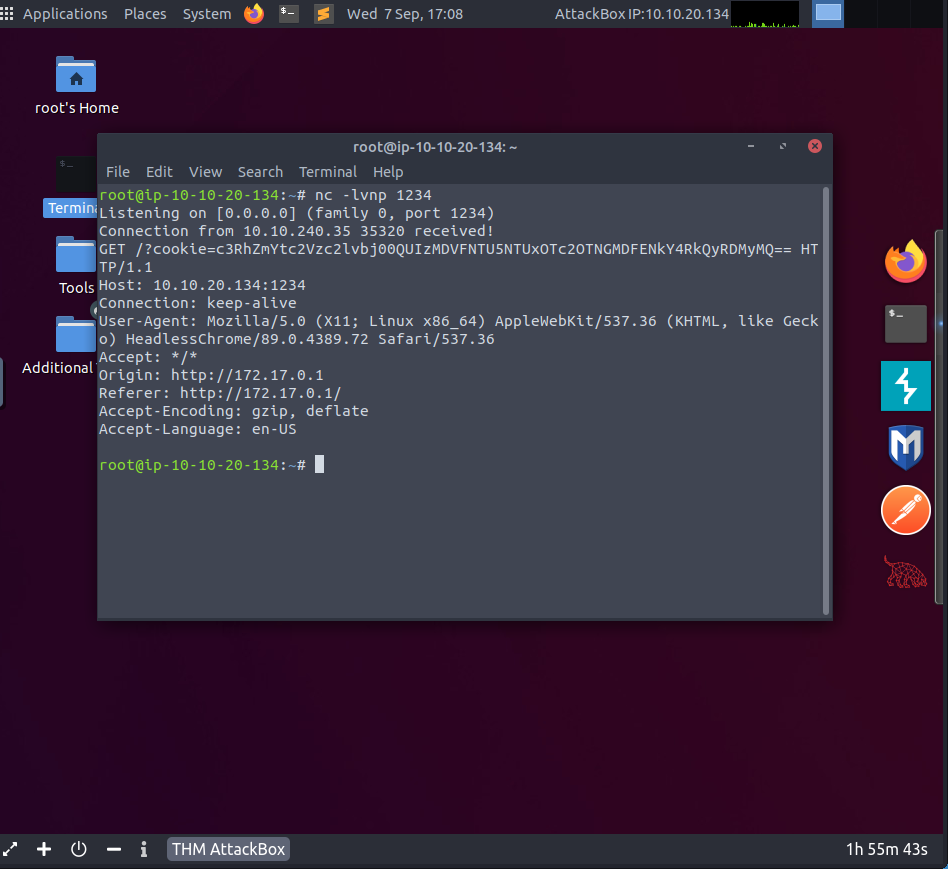

Im Task wird es ja bereits angesprochen, mit unserer VPN Verbindung erhalten wir leider keine Rückmeldung. Hier müssen wir auf die Attack-Box ausweichen.

Auf dieser erhalten wir auch promt unseren Rückruf.

Jetzt noch den Base64 Decoder anwerfen und unser Cookie entschlüsseln lassen.

Antwort 1:

4AB305E55955197693F01D6F8FD2D321