SSRF, was uns wohl erwartet?!

Task 1 What is an SSRF?

Frage 1:

What does SSRF stand for?

Antwort 1:

Server-Side Request Forgery

Frage 2:

As opposed to a regular SSRF, what is the other type?

Antwort 2:

Blind

Task 2 SSRF Examples

Frage 1:

What is the flag from the SSRF Examples site?

Hier schauen wir uns das Tutorial auf der Demoseite an und werden am Ende aufgefordert, unser neues Wissen einzusetzen. Bei dieser Aufgabe müssen wir die Methode aus dem vierten Schritt anwenden und ein „&x=“ anfügen, damit der Rest der URL ignoriert wird. Unsere neue URL sieht so aus:

https://website.thm/item/2?server=server.website.thm/flag?id=9&x=apiDen markierten Teil haben wir neu eingefügt.

Antwort 1:

THM{SSRF_MASTER}

Task 3 Finding an SSRF

Frage 1:

What website can be used to catch HTTP requests from a server?

Antwort 1:

requestbin.com

Task 4 Defeating Common SSRF Defenses

Frage 1:

What method can be used to bypass strict rules?

Antwort 1:

Open Redirect

Frage 2:

What IP address may contain sensitive data in a cloud environment?

Antwort 2:

169.254.169.254

Frage 3:

What type of list is used to permit only certain input?

Antwort 3:

Allow List

Frage 4:

What type of list is used to stop certain input?

Antwort 4:

Deny List

Task 5 SSRF Practical

Frage 1:

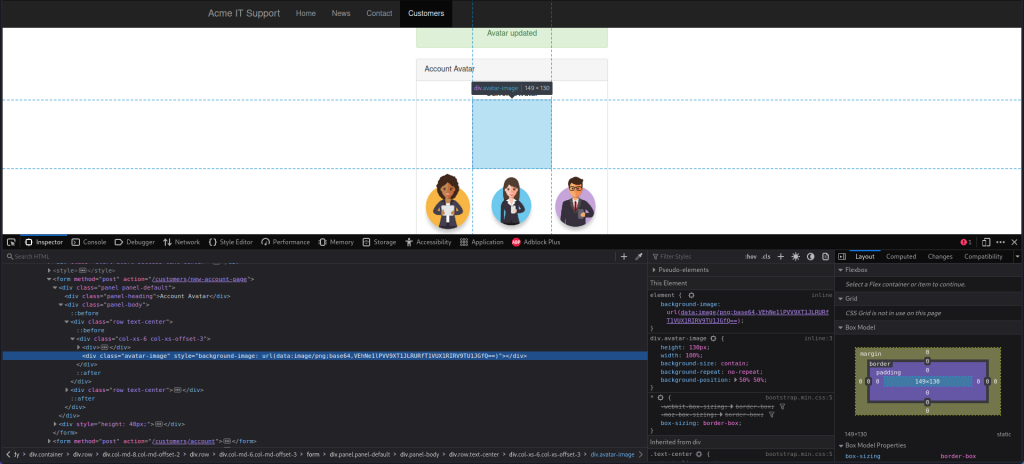

What is the flag from the /private directory?

Wir folgen der Anleitung und erhalten den verschlüsselten Inhalt des /private Verzeichnis , in Base64.

VEhNe1lPVV9XT1JLRURfT1VUX1RIRV9TU1JGfQ==Diesen können wir auf https://www.base64decode.org/ decodieren lassen.

Antwort 1:

THM{YOU_WORKED_OUT_THE_SSRF}