https://tryhackme.com/room/sakura

Task 1 INTRODUCTION

Are you ready to begin?

Antwort: Let’s Go!

Task 2 TIP-OFF

What username does the attacker go by?

Nachdem wir das Bild heruntergeladen haben, lassen wir exiftools die Daten auslesen:

└─$ exiftool sakurapwnedletter.svg

ExifTool Version Number : 12.57

File Name : sakurapwnedletter.svg

Directory : .

File Size : 850 kB

File Modification Date/Time : 2023:05:25 19:15:04+02:00

File Access Date/Time : 2023:05:25 19:15:10+02:00

File Inode Change Date/Time : 2023:05:25 19:15:09+02:00

File Permissions : -rw-r--r--

File Type : SVG

File Type Extension : svg

MIME Type : image/svg+xml

Xmlns : http://www.w3.org/2000/svg

Image Width : 116.29175mm

Image Height : 174.61578mm

View Box : 0 0 116.29175 174.61578

SVG Version : 1.1

ID : svg8

Version : 0.92.5 (2060ec1f9f, 2020-04-08)

Docname : pwnedletter.svg

Export-filename : /home/SakuraSnowAngelAiko/Desktop/pwnedletter.png

Export-xdpi : 96

Export-ydpi : 96

Metadata ID : metadata5

Work Format : image/svg+xml

Work Type : http://purl.org/dc/dcmitype/StillImage

Work Title :

Unter Export-filename finden wir das ursprüngliche Ordnerverzeichnis. Der Eintrag lässt auf den Benutzernamen zurückschließen.

Antwort: SakuraSnowAngelAiko

Task 3 RECONNAISSANCE

What is the full email address used by the attacker?

Die erste Anlaufstelle ist immer Google. Hier suchen wir nach SakuraSnowAngelAiko und erhalten direkt ein paar Treffer. Schauen wir uns zuerst das GitHub Profil an. Hier finden wir diverse Forks und auch einen PGP (pretty Good Privacy) Key. Diese Keys werden benötigt, um z.B. E-Mails zu verschlüsseln. Vielleicht finden wir hier die gesuchte E-Mail.

Wir kopieren uns den Key und gehen auf https://cyberchef.org/ Hier kann man wunderbar mit allerhand Verschlüsselungen spielen.

Unter „Input“ fügen wir den Key ein und aus der rechten Leiste ziehen wir „From Base64“ in „Recipe“, anschließend klicken wir auf „BAKE!“

Im „Output“ sehen wir nun jede Menge unleserliches Zeug, aber auch … die gesuchte E-Mail!

Antwort: SakuraSnowAngel83@protonmail.com

What is the attacker’s full real name?

Auf Github finden wir keine Hinweise mehr, gucken wir uns die anderen Google-Ergebnisse an. Alles irgendwie uninteressant, bis auf Twitter. Hir finden wir einen Tweet, wo der vermeintlich richtige Name genannt wird.

Antwort: Aiko Abe

Task 4 UNVEIL

What cryptocurrency does the attacker own a cryptocurrency wallet for?

Durch die ausführliche Beschreibung des Tasks werden wir direkt zu Github geleitet. Scheibar wurden einige Einträge gelöscht. Auf Github können aber alle Änderungen nachverfolg werden, so ist nichts wirklich verloren.

Öffnen wir also zuerst das Profil und klicken auf den Reiter „Repositories„. Hier werden uns alle erstellten Codes von Sakura angezeigt. Der Großteil besteht allerdings nur aus kopierten Forks. Der einzige Ordner mit Crypto-Thema, der nicht kopiert aussieht, ist ETH. ETH ist die Abkürzung für Ethereum, eine Cryptowährung.

Antwort: Ethereum

What is the attacker’s cryptocurrency wallet address?

Im ETH Ordner finden wir die Datei „miningscript„. Diese Dateien beinhalten diverse Informationen und die Wallet Adresse. Auf die Wallet kommen so alle Rewards, die man durch Cryptomining erhält.

Leider wurde die Datei bereinigt. Aber, wie schon erwähnt, ist bei GitHub nichts verloren. Klicken wir rechts auf „History“, so sehen wir die verschiedenen Bearbeitungsstände der Datei. Hier interessiert uns „creating miningscript„.

Und siehe da, die Walletadresse.

Antwort: 0xa102397dbeeBeFD8cD2F73A89122fCdB53abB6ef

What mining pool did the attacker receive payments from on January 23, 2021 UTC?

Die Antwort finden wir neben der Walletadresse.

Antwort: ethermine

What other cryptocurrency did the attacker exchange with using their cryptocurrency wallet?

Die Vorgänge eines ETH-Cryptowallets kann man unter etherscan.io einsehen. In die Suchleiste geben wir die Adresse ein und schon erhalten wir die ganzen Kontobewegungen, ähnlich wie ein Kontoauszug. Um andere Cryptowährungen zu sehen, müssen wir den Reiter „Tokens“ auswählen.

Antwort: Tether

Task 5 TAUNT

What is the attacker’s current Twitter handle?

Den Twitteraccount haben wir vorhin schon entdeckt.

Antwort: SakuraLoverAiko

What is the URL for the location where the attacker saved their WiFi SSIDs and passwords?

Ok, zugegeben, das war knackig. Aber der Hinweis war in diesem Tweet. DEEP und PASTE sind in capslock geschrieben. Normal würde das nicht großartig auffallen, das kleine „d“ hinter „PASTEd“ war dann aber der Hinweis. Nach etwas Suche hat sich herausgestellt, dass DeepPaste ein Postboard im DarkWeb ist, was sehr verdächtig nach dem Stil des Bildes in diesem Tweet aussieht.

Ich poste hier absichtlich keine direkten und anklickbaren Link, da das DarkWeb nicht so „leicht“ zu bedienen ist, wie das normale Internet und überall schwer erkennbare Fakelinks stehen können. Seid immer vorsichtig, wenn ihr euch im DarkWeb bewegt!

Also schnell den Tor Browser angeworfen und den Link angesurft. Leider war die Website down. Ansonsten muss man wahrscheinlich den Code aus dem Tweet (b2b37b3c106eb3f86e2340a3050968e2) in einen Link, auf DeepPaste, umarbeiten. Ich arbeite nun aber mit dem „Hint“ auf THM weiter.

Nagut, für die Antwort müssen wir auch den Link basteln (warum auch immer mit http://…)

Antwort: http://deepv2w7p33xa4pwxzwi2ps4j62gfxpyp44ezjbmpttxz3owlsp4ljid.onion/show.php?md5=b2b37b3c106eb3f86e2340a3050968e2

What is the BSSID for the attacker’s Home WiFi?

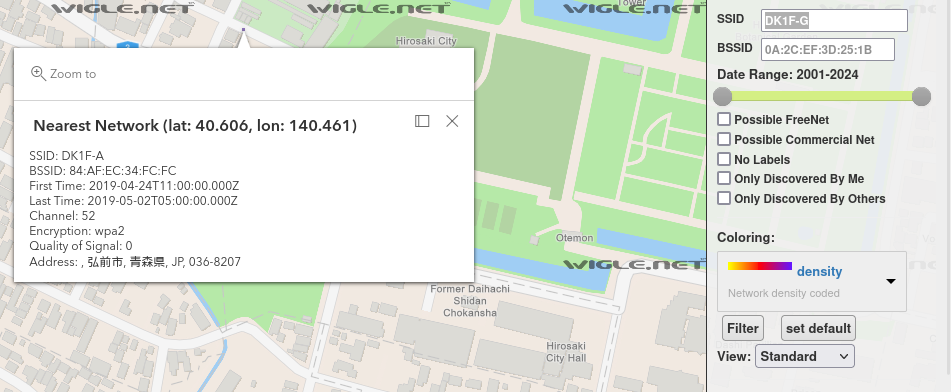

Auf wigle.net können wir nach WiFi-Netwrken suchen, dafür benötigen wir aber einen Benutzeraccount. Auf der Darknet Seite (oder dem Hinweis) sehen wir die SSID des Home WiFis „DK1F-G“. Diese geben wir auf Wigle unter „SSID“ ein und klicken dann auf „Filter“.

Nach einer kurzen weile finden wir das Ergebnis im Norden Japans. Um die BSSID zu erfahren klicken wir einfach auf dem Marker.

Antwort: 84:AF:EC:34:FC:FC

Task 6 HOMEBOUND

What airport is closest to the location the attacker shared a photo from prior to getting on their flight?

Wenn wir uns das Bild aus diesem Tweet herunterladen und vergrößern, dann sehen wir in der Mitte das Washington Monument und rechts das Dach des Kapitols. Der Internationale Flughafen von Washington ist der Ronald Reagan Washington National Airport (DCA)

Antwort: DCA

What airport did the attacker have their last layover in?

Auf dem Bild aus diesem Tweet erkennen wir eine Airport Lounge. Hier können wir die folgenden Worte finden: JAL First Class Lounge Sakura Lounge. Leider finden wir den Eingang auf der Japan AIrlines Website nicht, aber es gibt nicht viele Standorte mit First Class und Sakura Lounge gleichzeitig.

Antwort: HND

What lake can be seen in the map shared by the attacker as they were on their final flight home?

In diesem Tweet sehen wir den gesuchten See in der Bildmitte. Da wir ja schon herausgefunden haben, dass das finale Ziel in Japan ist, gleichen wir das Bild mit Google Maps ab.

Antwort: Lake Inawashiro

What city does the attacker likely consider „home“?

Das konnten wir aus dem vorherigen Task herauslesen, als wir die SSID bestimmt haben.

Antwort: Hirosaki