https://tryhackme.com/room/adventofcyber4

Task 18 [Day 13] Packet Analysis Simply having a wonderful pcap time

Frage 1:

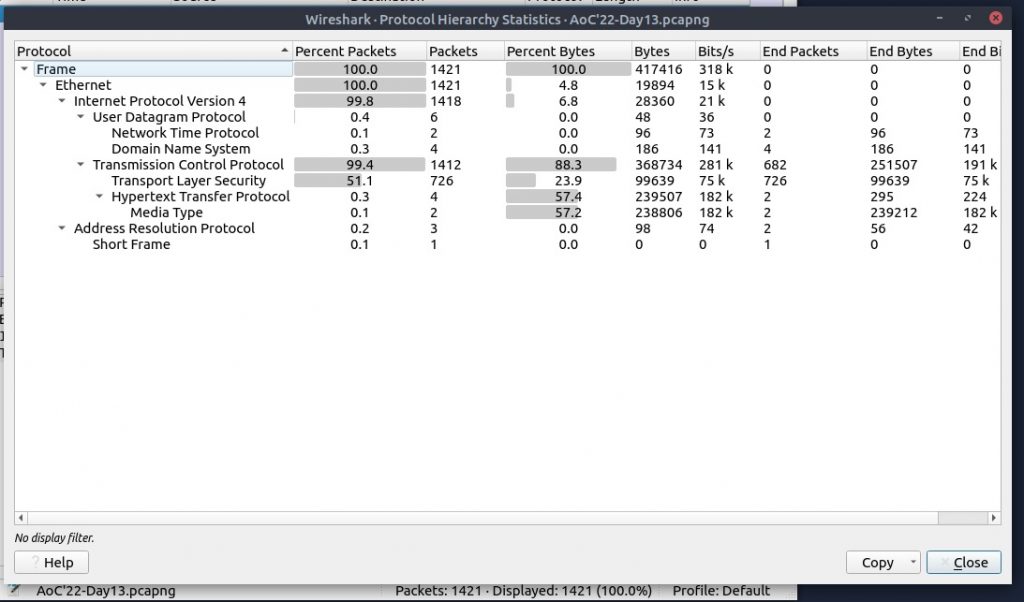

View the „Protocol Hierarchy“ menu.

What is the „Percent Packets“ value of the „Hypertext Transfer Protocol“?

Wir öffnen die bereitgestellte Datei und Navigieren zu Statistics -> Protocol Hierarchy.

Antwort 1:

0.3

Frage 2:

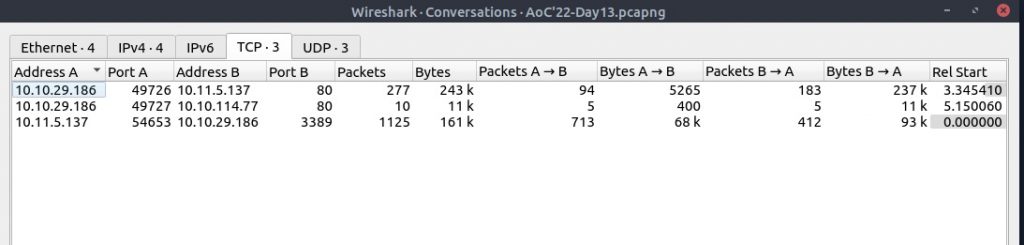

View the „Conversations“.

Navigate to the TCP section.

Which port number has received more than 1000 packets?

Wir schließen das vorherige Fenster und gehen zu Statistics -> Conversations. hier öffnen wir den Reiter „TCP“.

Antwort 2:

3389

Frage 3:

What is the service name of the used protocol that received more than 1000 packets?

Eine kurze Google-Suche verrät uns das Protokoll von Port 3389.

Antwort 3:

rdp

Frage 4:

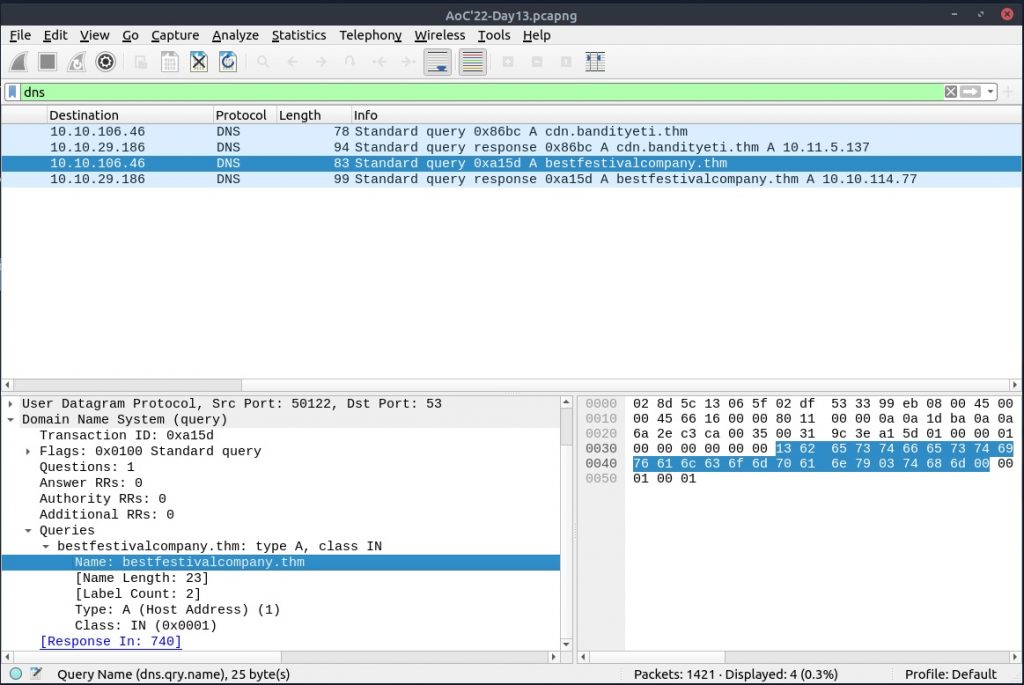

Filter the DNS packets.

What are the domain names?

In der Filterzeile geben wir „dns“ ein, um uns die Verbindungen anzeigen zu lassen. In der Spalte „Info“ sehen wir die URLs.

Jetzt konvertieren wir die Domains nur noch in ein defanged format.

Antwort 4:

bestfestivalcompany[.]thm,cdn[.]bandityeti[.]thm

Frage 5:

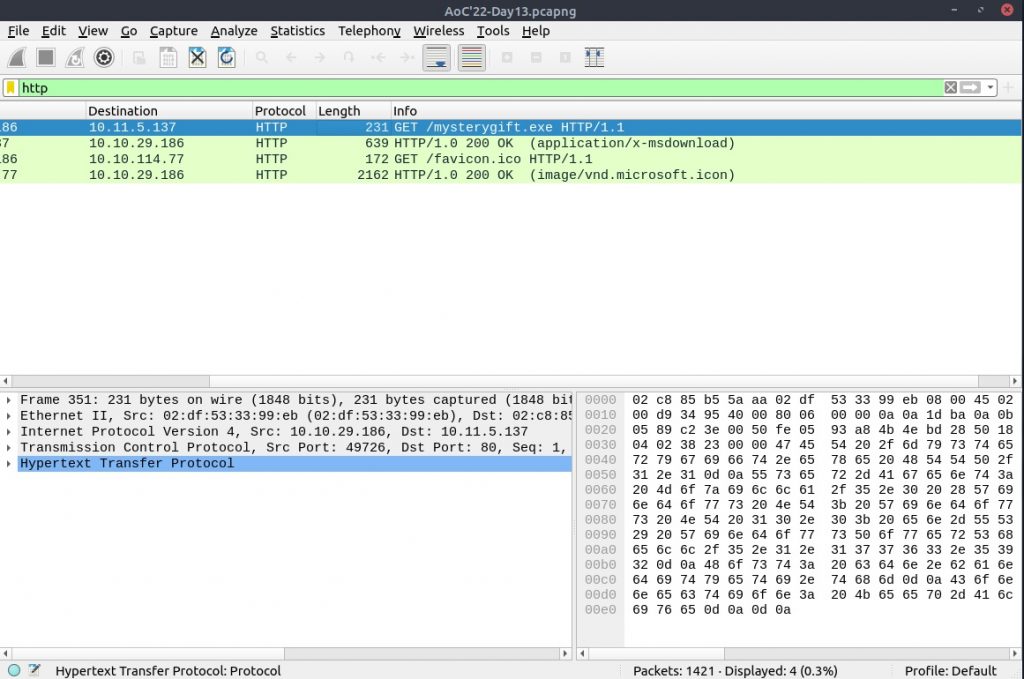

Filter the HTTP packets.

What are the names of the requested files?

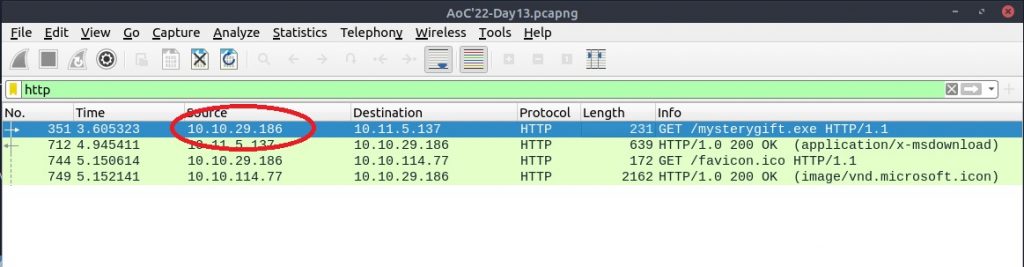

In der Filterzeile geben wir „http“ ein, um uns die Verbindungen anzeigen zu lassen. In der Spalte „Info“ sehen wir die Dateinamen.

Antwort 5:

favicon[.]ico,mysterygift[.]exe

Frage 6:

Which IP address downloaded the executable file?

In der selben Suche aus Frage 5 und in Zeile 1 sehen wir die IP Adresse. Dazu gucken wir in die Spalte „Source“:

Antwort 6:

10[.]10[.]29[.]186

Frage 7:

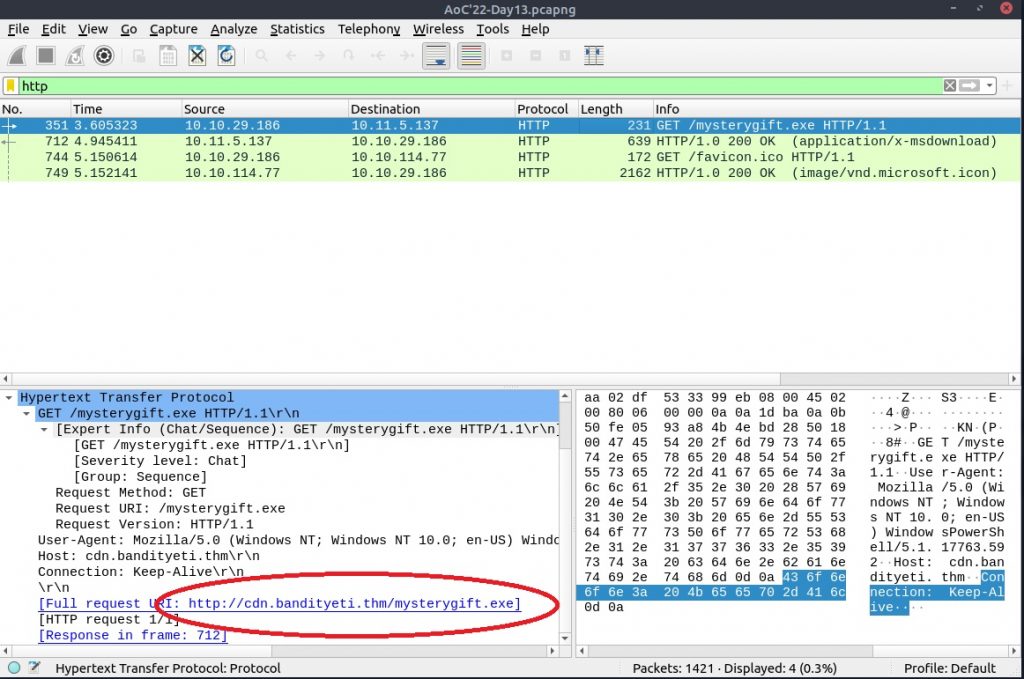

Which domain address hosts the malicious file?

Noch immer in der selben Suche, nur im Fenstern links unten, erhalten wir den Host der Datei:

Antwort 7:

cdn[.]bandityeti[.]thm

Frage 8:

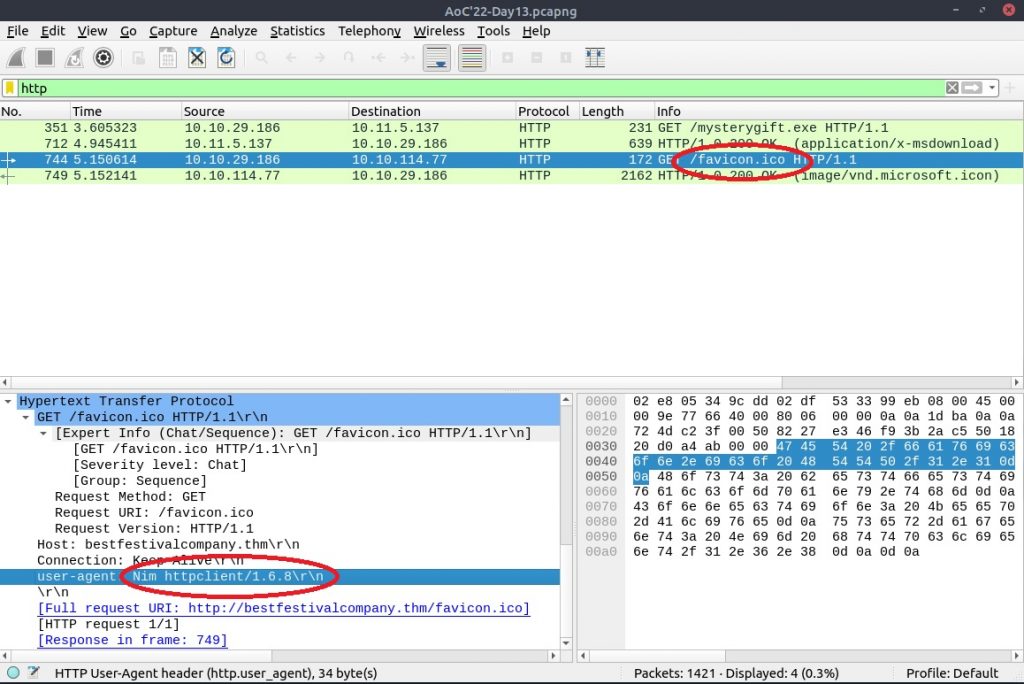

What is the „user-agent“ value used to download the non-executable file?

Die non-executable file ist in diesem Fall „favicon.ico“. Hier handelt es sich um eine Icon-Bilddatei (zumindest laut Dateiendung). Klicken wir dazu Zeile 3 an (mit dem Wert von favicon.ico), erhalten wir den User-Agent in linken unteren Kasten:

Antwort 8:

Nim httpclient/1.6.8

Frage 9:

Export objects from the PCAP file.

Calculate the file hashes.

What is the sha256 hash value of the executable file?

Wir speichern die übertragenen Dateien auf unserem Desktop, indem wir zu File -> Export Object -> HTTP navigieren und den Desktop als Ziel wählen.

Nun öffnen wir einen Terminal auf dem Desktop (mit Rechtsklick „Open Terminal“) und lassen den Hash erstellen:

ubuntu@ip-10-10-40-73:~/Desktop$ sha256sum mysterygift.exe

0ce160a54d10f8e81448d0360af5c2948ff6a4dbb493fe4be756fc3e2c3f900f mysterygift.exeAntwort 9:

0ce160a54d10f8e81448d0360af5c2948ff6a4dbb493fe4be756fc3e2c3f900f

Frage 10:

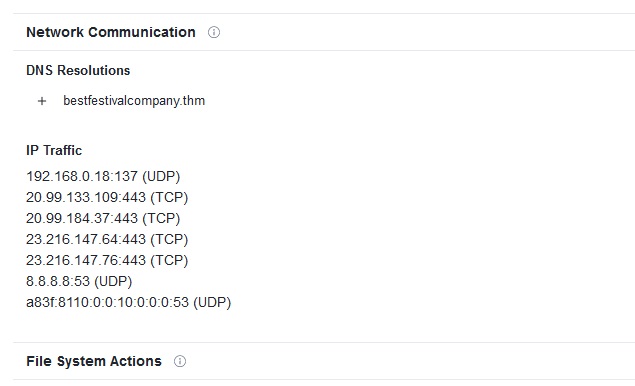

Search the hash value of the executable file on Virustotal.

Navigate to the „Behaviour“ section.

There are multiple IP addresses associated with this file.

What are the connected IP addresses?

Wir geben den Hash bei Virustotal ein und klicken auf den Behaviour Tab.

Antwort 10:

20[.]99[.]184[.]37,20[.]99[.]133[.]109,23[.]216[.]147[.]64,23[.]216[.]147[.]76

Task 19 [Day 14] Web Applications I’m dreaming of secure web apps

Frage 1:

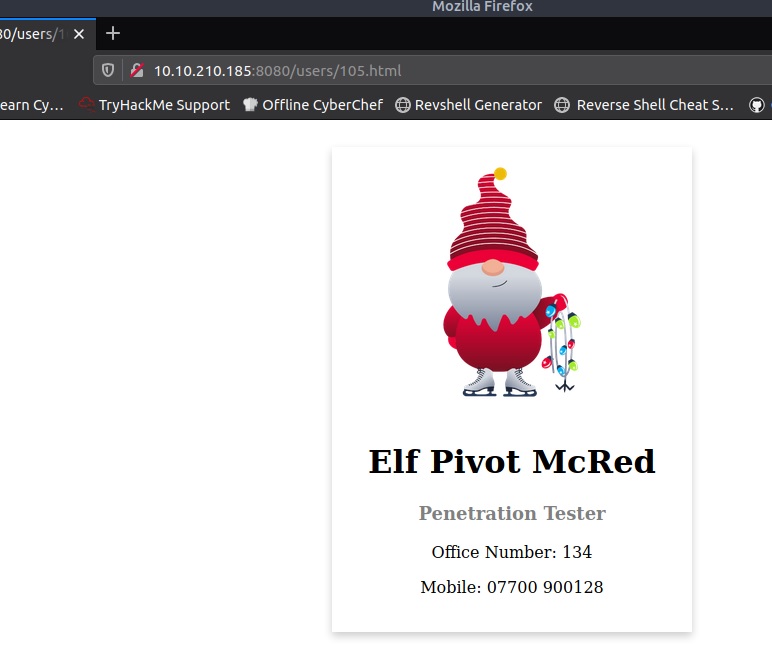

What is the office number of Elf Pivot McRed?

nachdem wir uns eingeloggt haben, haben wir die UserID von 101 (oben in der Adresszeile des Browsers). Hier Ändern wir die Nummer, bis wir bei Pivot McRed angekommen sind (/users/105.html).

Antwort 1:

134

Frage 2:

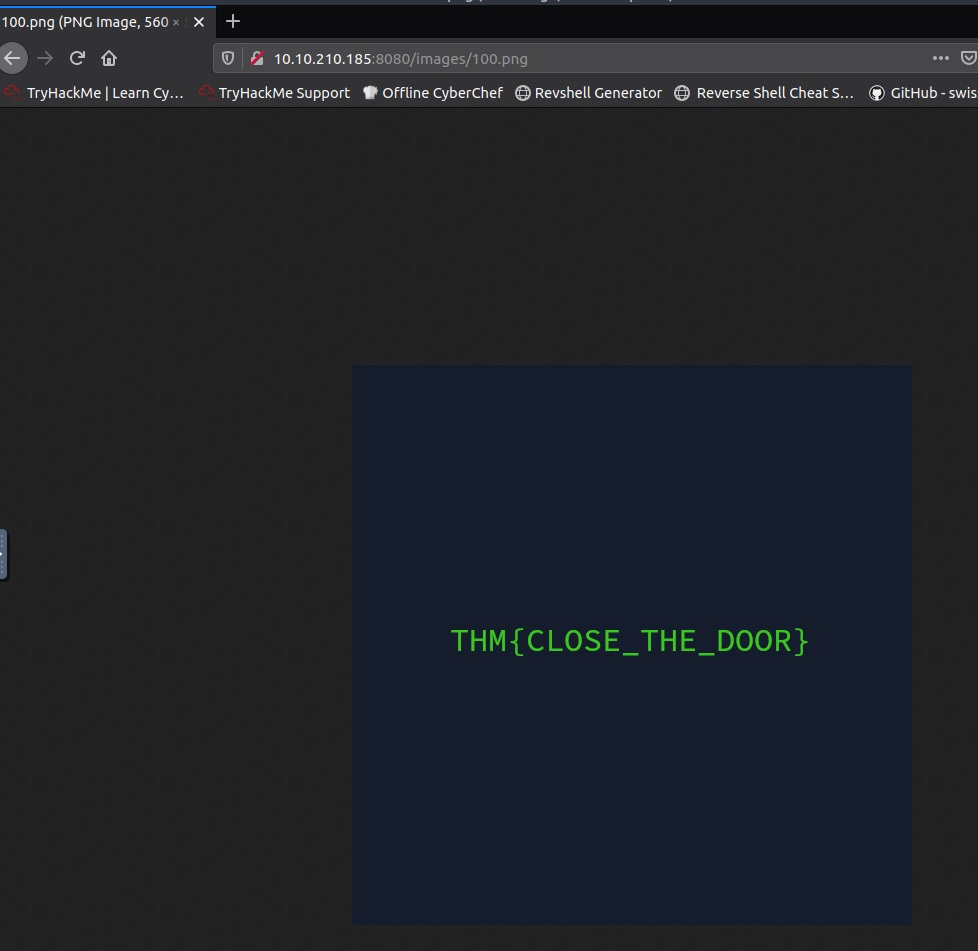

Not only profile pages but also stored images are vulnerable. Start with a URL of a valid profile image; what is the hidden flag?

Mit dem Hinweis des Profil Bildes machen wir einen Rechtsklick auf das Bild von McRed und wählen „Show Image“. Hier sehen wir nur das Profilbild im Browser, zusammen mit seiner Adresse. Auch hier ändern wir wieder die Zahl, bis wir die Flag erhalten:

Antwort 2:

THM{CLOSE_THE_DOOR}